Serveur

Création du CA et des certificats

Configuration d’OpenVPN

Création des « Client Specific Overrides »

Ajouts de l’interface

Client

Ajout du CA et du Certificat

Configuration d’OpenVPN

Ajouts de l’interface

Serveur

Création du CA et des certificats

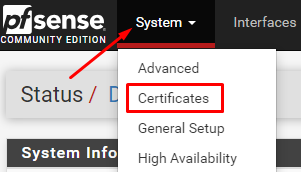

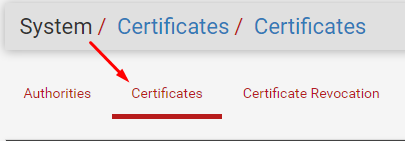

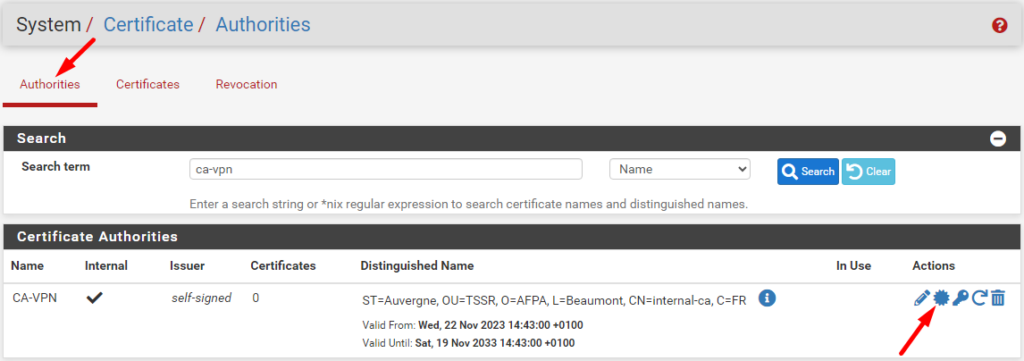

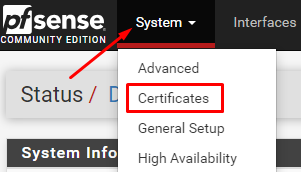

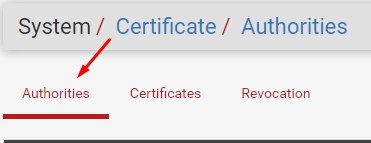

Sur le Pfsense qui sera le serveur aller dans system puis Certificates

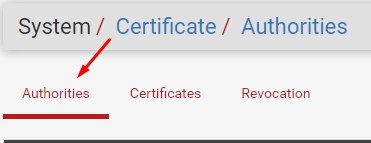

Dans l’onglet Authorities cliquez sur +Add en bas en droite

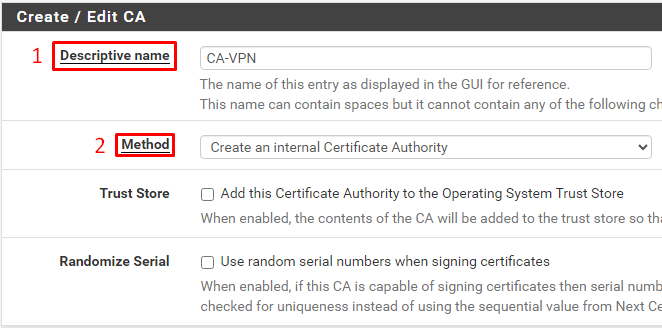

- Descriptive name : Nom qui sera affiché dans l’interface pour référence

- Method : Create an internal Certificate Authority

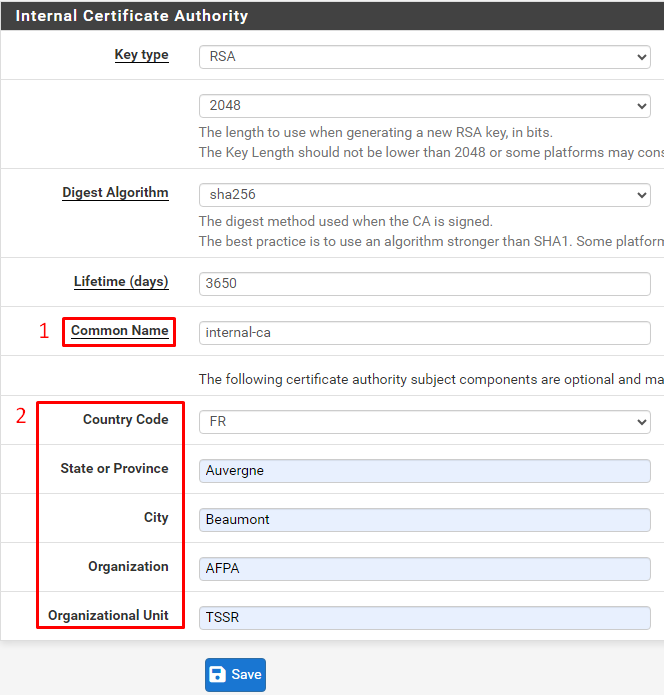

- Common Name : Nom que vous voulez donnez à votre certificat

- Remplir les données pour crée l’Autorité de certification

Organizational Unit est optionnel

Puis Save

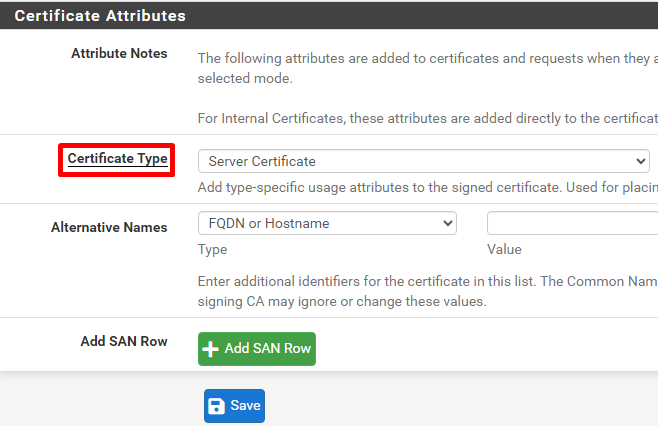

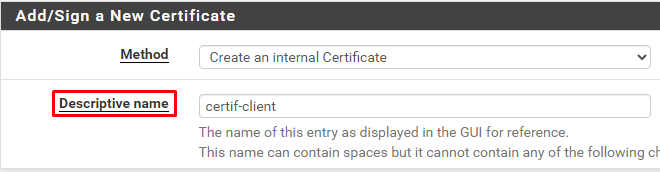

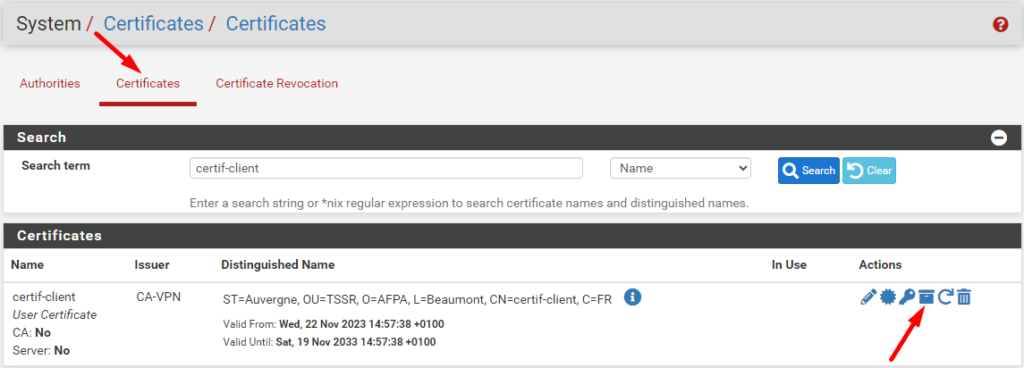

Dans l’onglet Certificates cliquez sur +Add/Sign en bas à droite

Nous allons créer un certificat pour le serveur et un certificat pour chaque client

Pour celui du serveur :

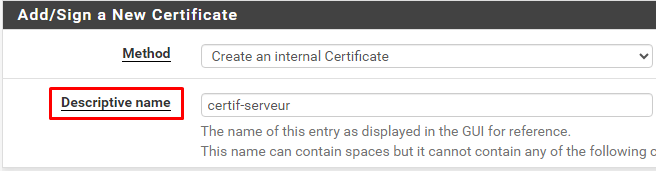

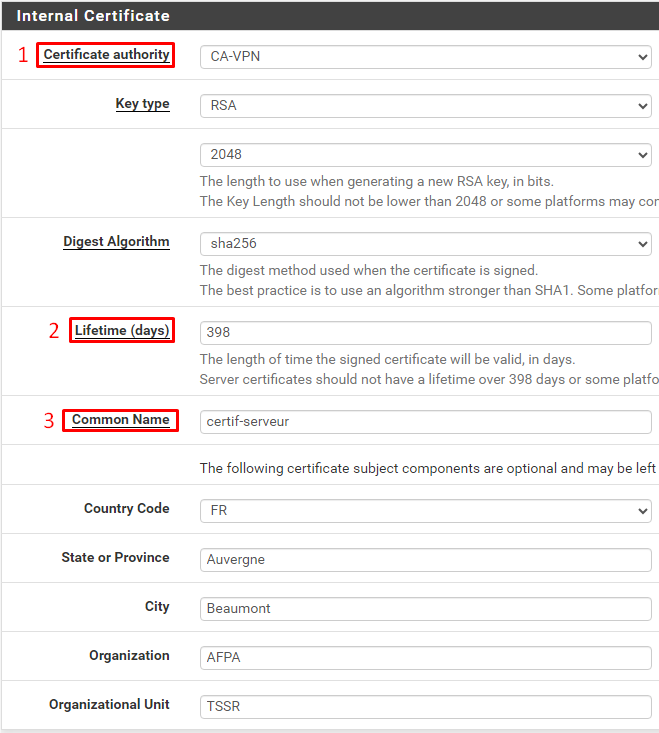

Descriptive name : Nom qui sera affiché dans l’interface pour référence

- Certificate authority : Vérifier que le CA sélectionné est celui crée précédemment

- Lifetime (days) : Mettre 398

- Common Name : Nom que vous voulez donnez à votre certificat

Certificate Type : Server Certificate

Puis Save

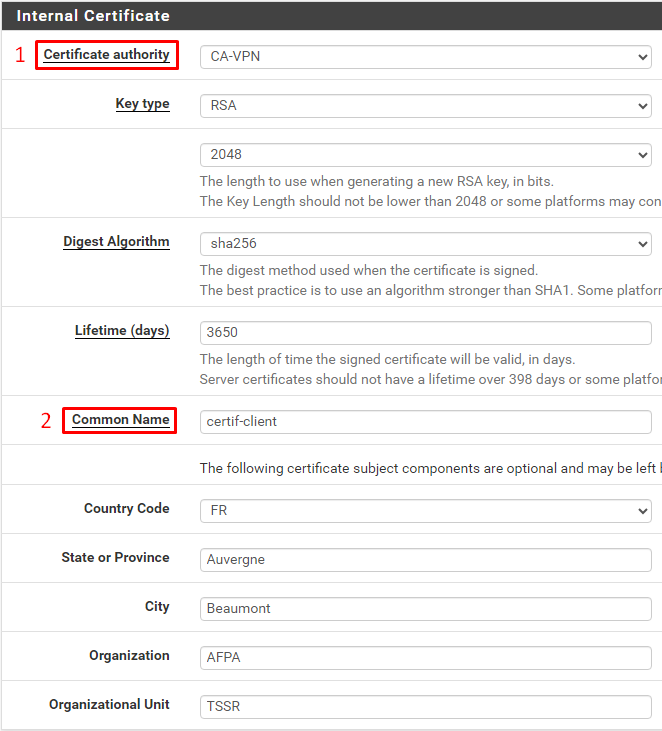

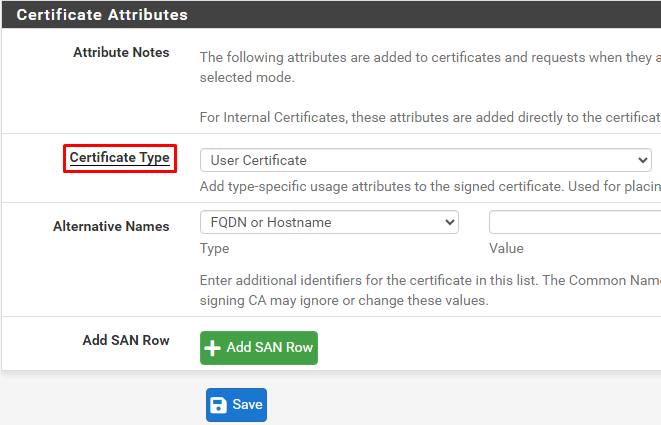

Pour celui du client :

Descriptive name : Nom qui sera affiché dans l’interface pour référence

- Certificate authority : Vérifier que le CA sélectionné est celui crée précédemment

- Common Name : Nom que vous voulez donnez à votre certificat

Certificate Type : User Certificate

Puis Save

Il vous faudra répéter l’opération pour chacun des clients

Nous allons exporter les CA et Certificat dont nous aurons besoin pour le client

Pour le CA retourner dans l’onglet Authorities et cliquez sur le symbole![]()

Puis pour les certificats aller dans Certificates puis cliquez sur le symbole du certificat du client![]()

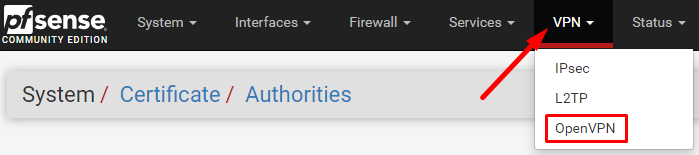

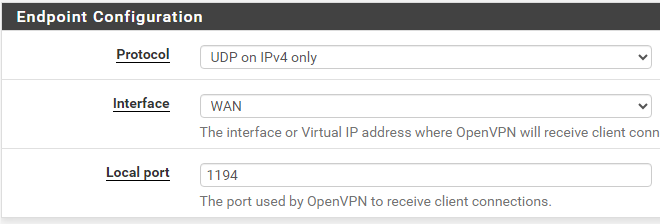

Configuration D’OpenVPN

Voilà nous en avons terminé avec les certificats pour le serveur passons maintenant à OpenVpn

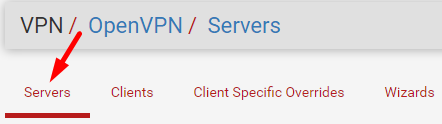

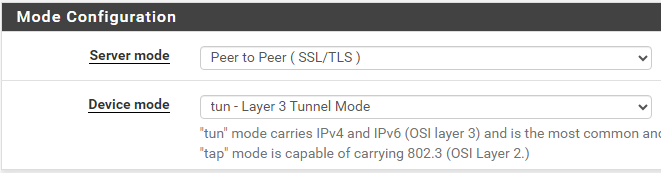

Dans l’onglet Servers Cliquez sur +Add en bas à droite

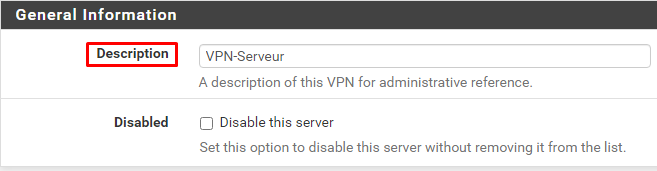

Description : Nom qui sera affiché dans l’interface pour référence

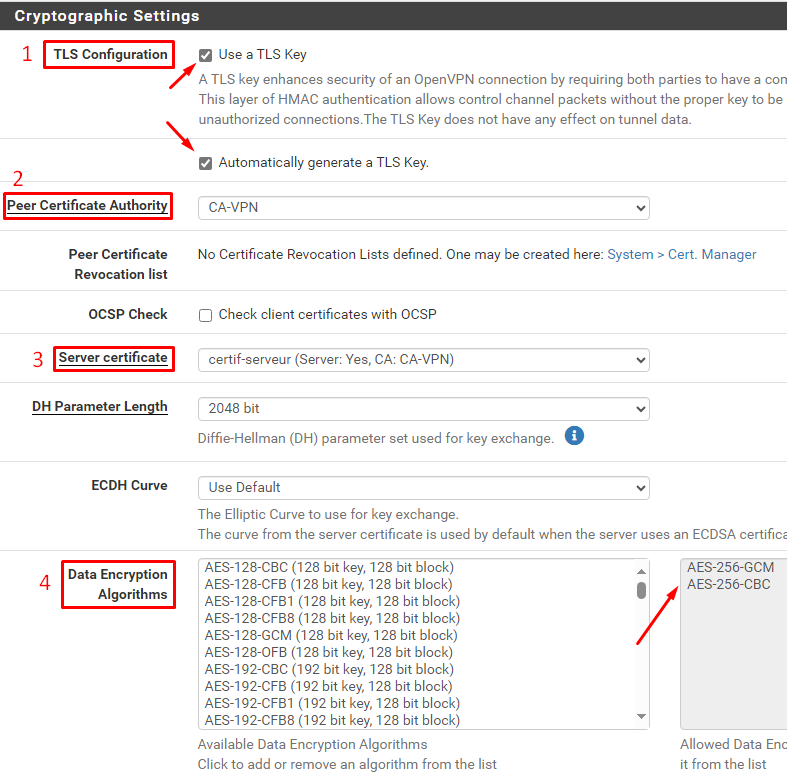

- TLS Configuration: Cochez les cases « Use a TLS Key » et « Automatically generate a TLS Key”

- Peer Certificate Authotity : Sélectionnez le CA crée précédemment

- Server certificate : Sélectionnez le certificat serveur crée précédemment

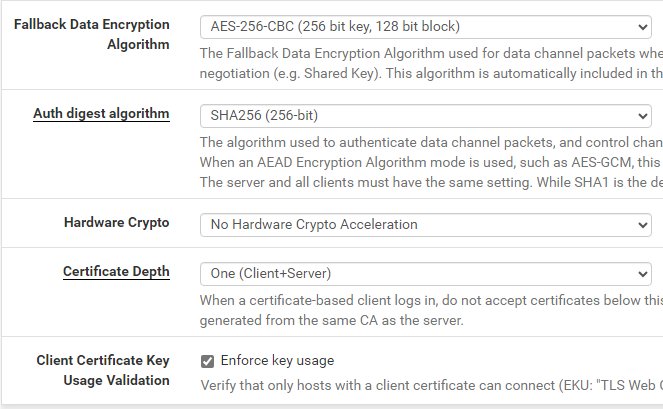

- Data Encryption Algorithms : Sélectionnez AES-256-GCM et AES-256-CBC

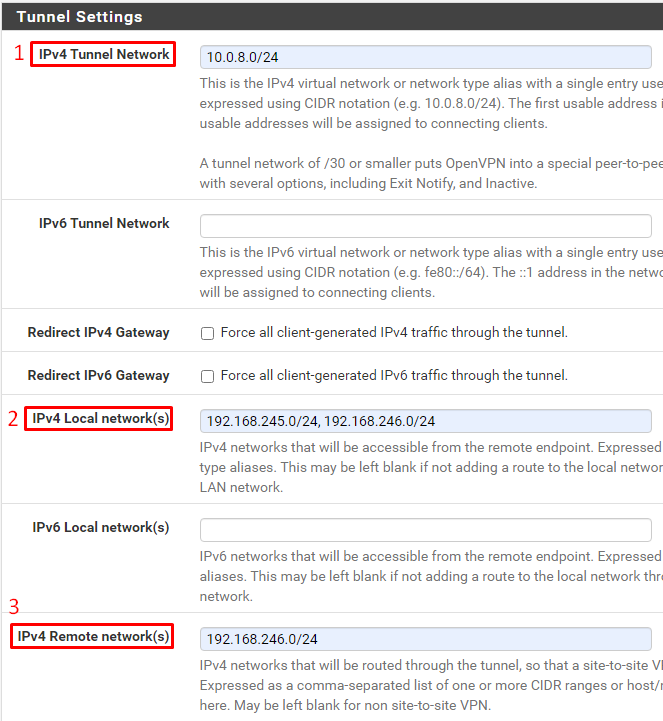

- IPv4 Tunnel Network : IP réseau qui sera utilisé pour les tunnels

- IPv4 Local network(s) : IP réseau local du serveur et de tous les clients séparés par des virgules

- IPv4 Remote network(s) : IP réseau local de tous les clients séparés par des virgules

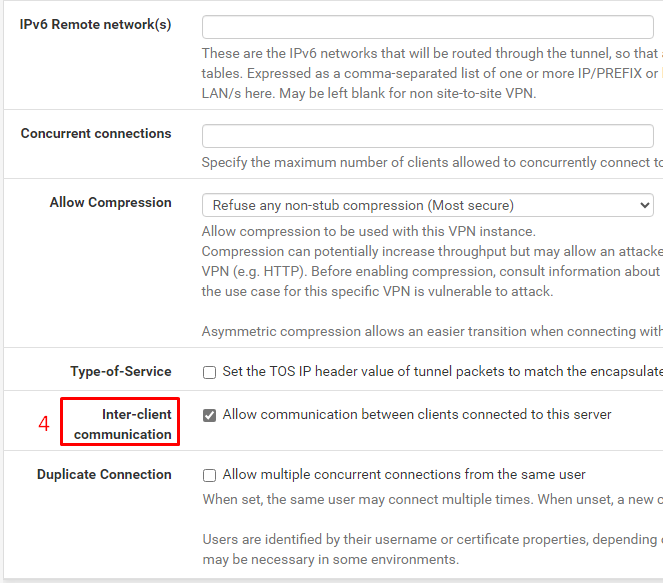

- Inter-client communication : Cochez la case pour que les clients puissent communiquer entre eux

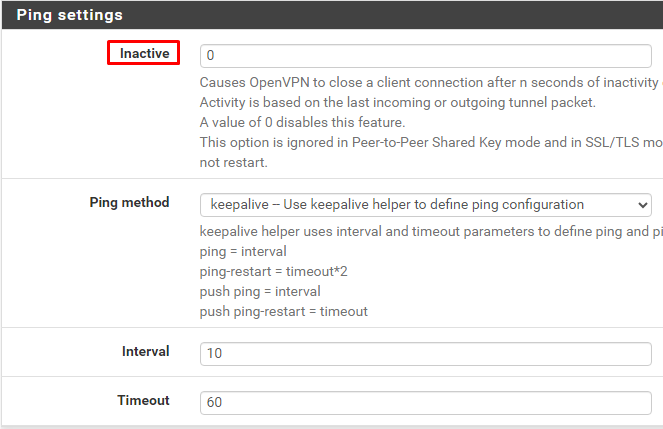

- Inactive : Mettre 0 pour que les clients ne soit pas déconnecté

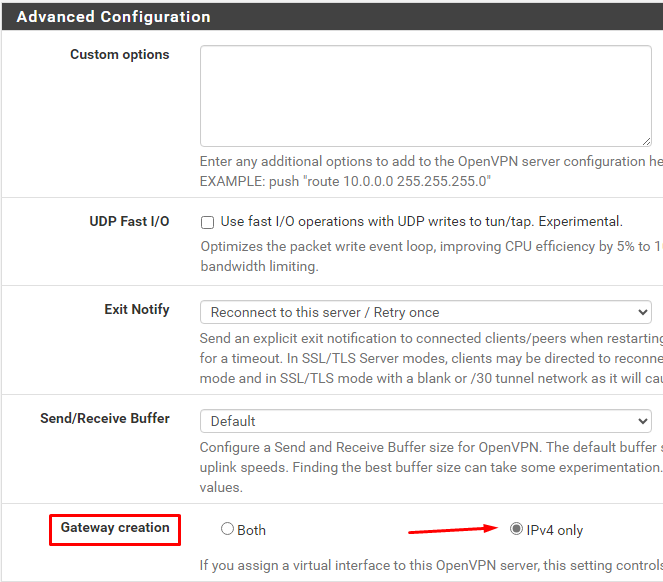

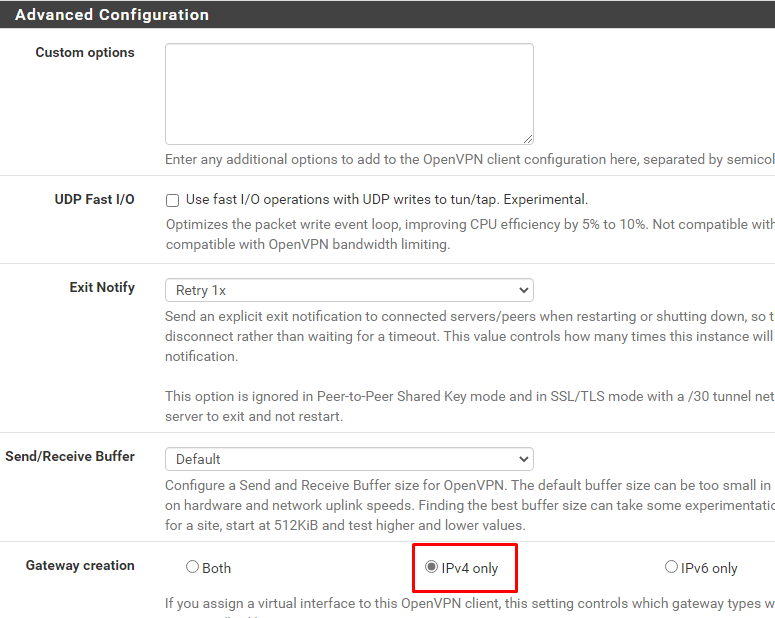

Gateway creation: Sélectionner IPv4 only

Puis Save

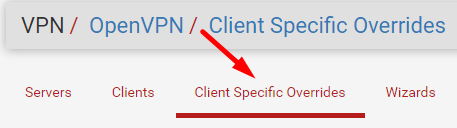

Création des « Client Specific Overrides »

Dans l’onglet “Client Specific Overrides” cliquez sur +Add en bas à droite

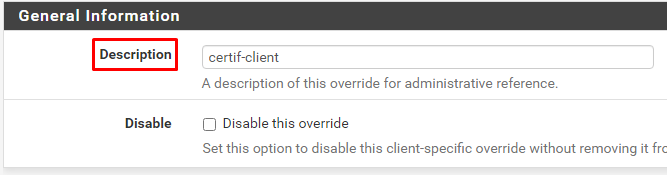

Description : Nom qui sera affiché dans l’interface pour référence

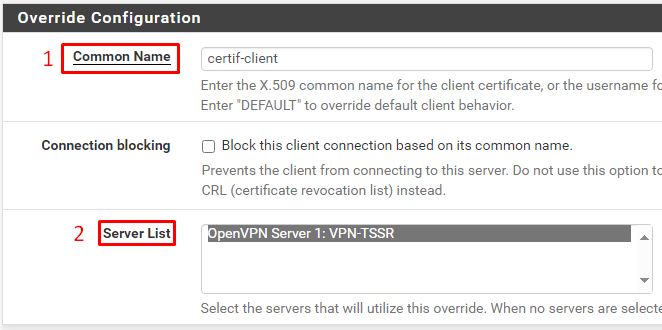

- Common Name : doit être identique au Common Name replie dans le certificat du client (Attention sensible à la case)

- Server List : Cliquez sur le serveur précédemment crée

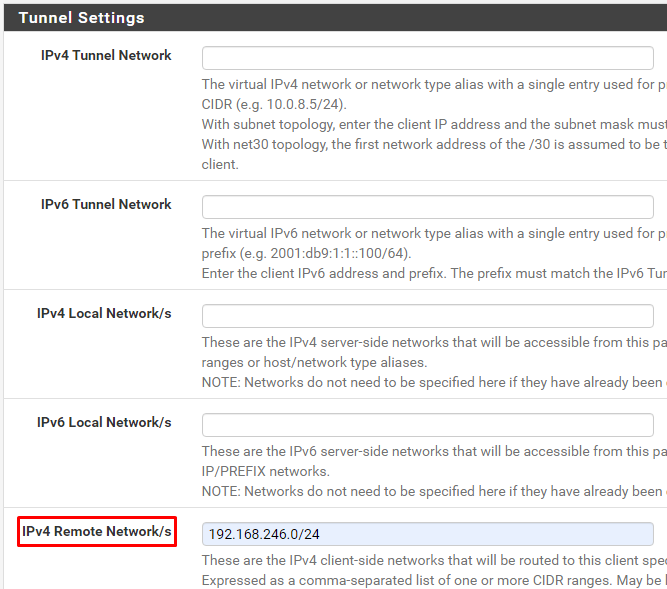

IPv4 Remote Network/s : IP du réseau local du client

Puis Save

Il faudra répéter l’opération pour chacun des clients qui se connecterons au vpn

Ajouts de l’interface

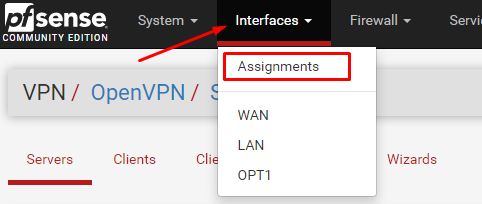

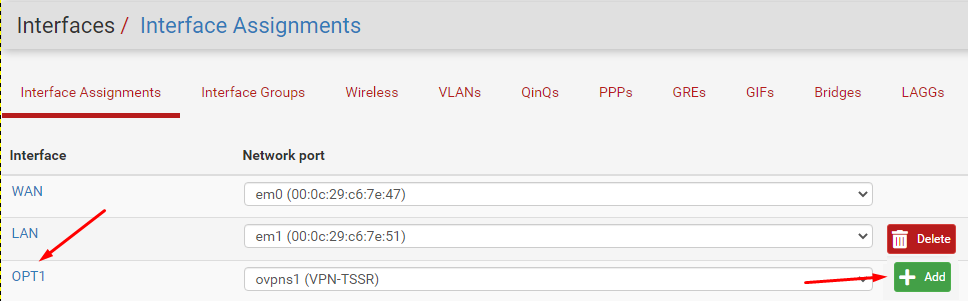

Maintenant ajoutons l’interface pour le vpn, aller dans Interfaces puis Assignments

Cliquez sur Add en bas à droite puis cliquez sur le nom de l’interface que vous venez de rajouter

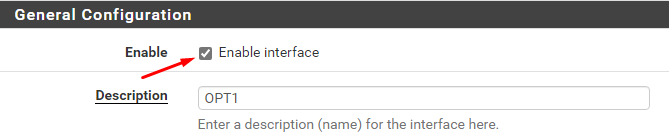

Puis cochez la case Enable interface

Puis Save

Nous en avons fini pour le serveur passons maintenant au client

Client

Ajout du CA et du Certificat

Comme pour le serveur commençons par les choses les plus marrante, le CA et le certificat

Dans l’onglet Authorities cliquez sur +Add en bas à droite

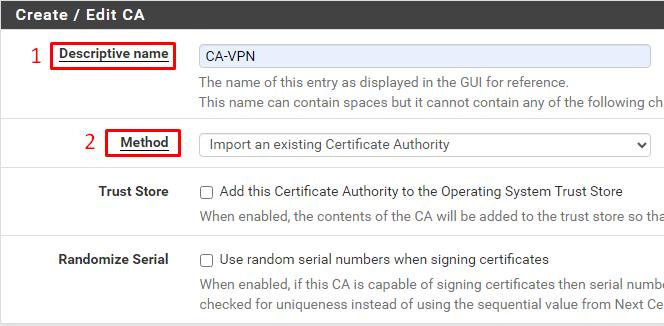

- Descriptive name : Nom qui sera affiché dans l’interface pour référence

- Method: Import an existing Certificate Authority

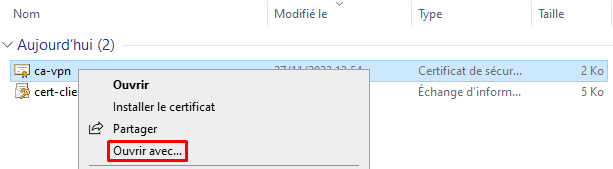

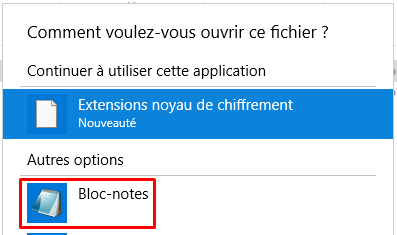

Faite un clic droit puis ouvrir avec …

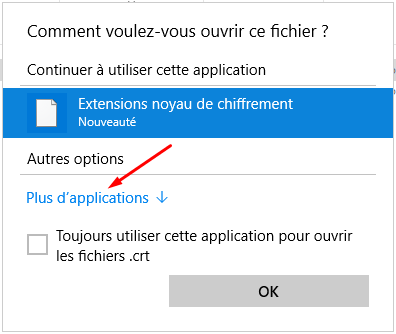

Cliquez sur Plus d’applications

Puis Bloc-notes et OK

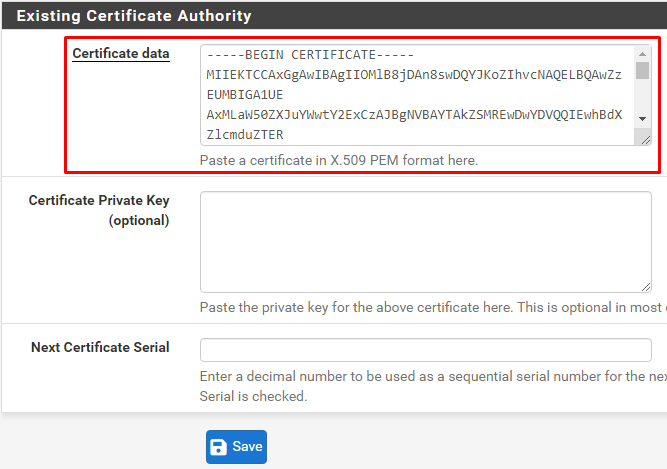

Copiez la totalité du texte dans Certificate data, puis Save

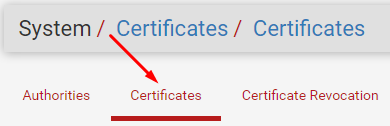

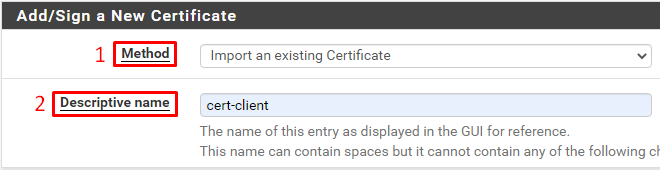

Dans l’onglet Certificates maintenant cliquez sur Add/Sign en bas à droite

- Import an existing Certificate

- Nom qui sera affiché dans l’interface pour référence

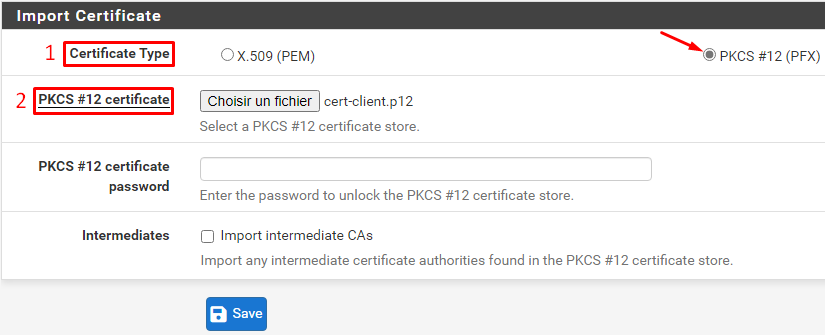

- Certificate Type : Sélectionner PKCS #12 (PFX)

- PKCS #12 certificate : Sélectionner votre certificat client

Puis Save

Nous en avons fini avec le CA et certificat

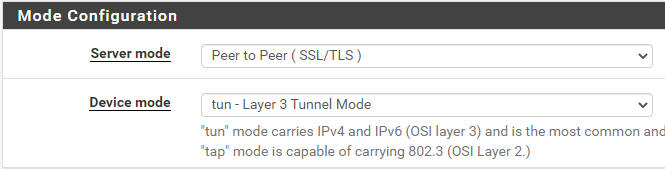

Configuration d’OpenVPN

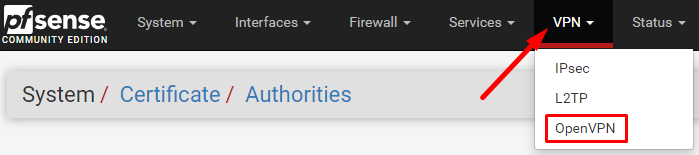

Passons maintenant à OpenVPN

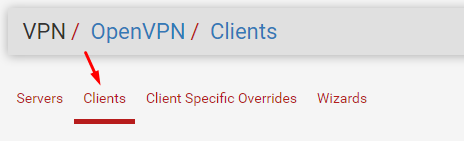

Dans l’onglet Servers cliquez sur +Add en bas à droite

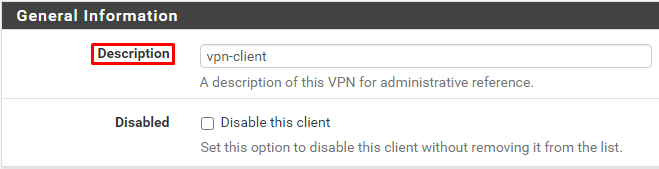

Description : Nom qui sera affiché dans l’interface pour référence

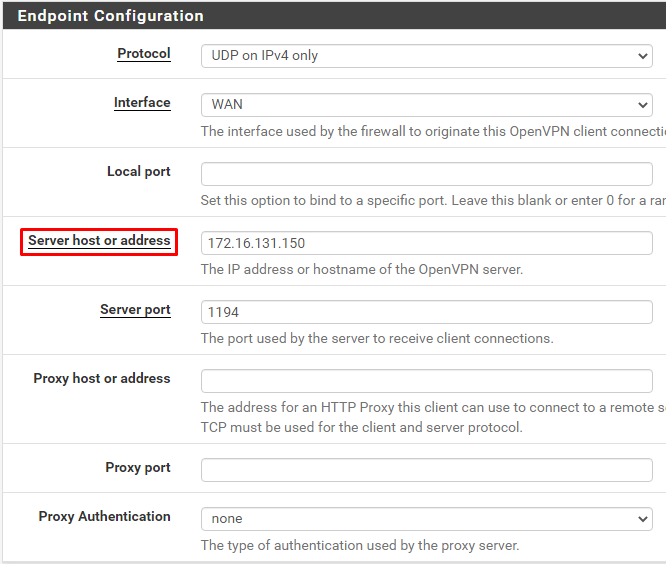

Server host or address: IP public du serveur VPN

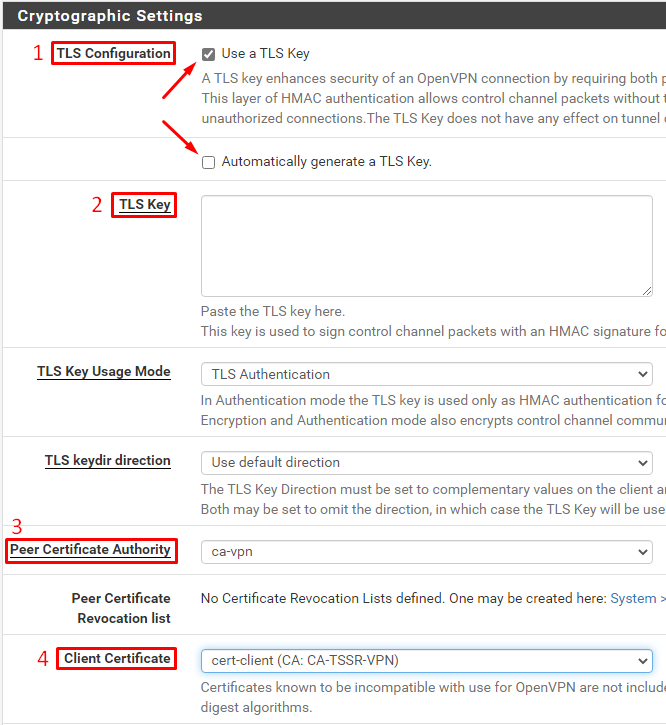

- TLS Configuration: Cochez la case « Use a TLS Key » mais décochez « Automatically generate a TLS Key”

- TLS Key : Copiez la TLS Key du SERVEUR ici aide

- Peer Certicate Authority : Sélectionnez le CA ajouté précédemment

- Client Certificate : Sélectionnez le certificat ajouté précédemment

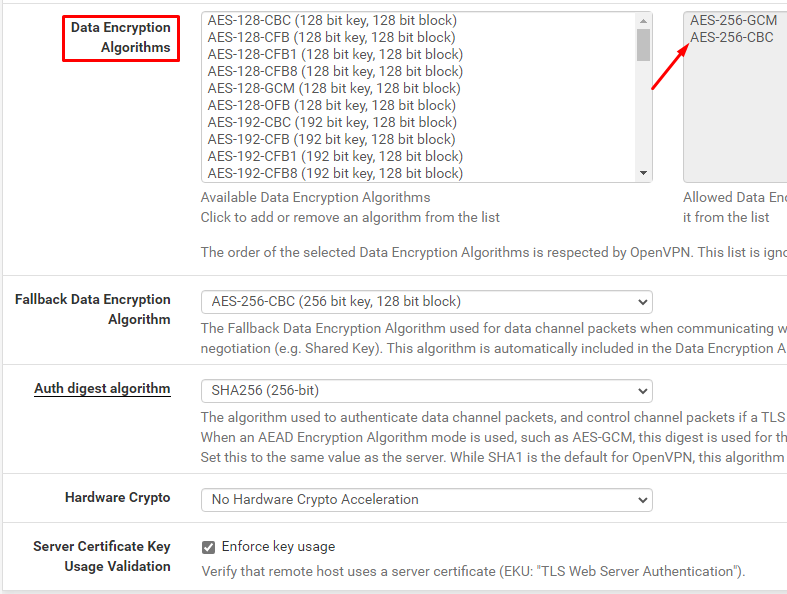

Data Encryption Algorithms : Sélectionnez AES-256-GCM et AES-256-CBC

Gateway creation : IPv4 only

Puis Save